IIS SAN Zertifikat anfordern (Zertifikat mit mehreren Domänennamen)

Aus znilwiki

Nachfolgend ist beschrieben wie man ein SAN SSL Zertifikat unter Windows anfordert.

Ich zeige auch gleich wie man das mit einer eigenen Active-Directory Zertifizierungsstelle auch gleich genehmigt.

Natürlich kann die Anforderung aber auch an jeder anderen Zertifikatsstelle eingereicht werden.

Ein SAN Zertifikat ist ein SSL Zertifikat welches für mehr als einen DNS-Domänennamen gültig ist,

z.B. für

- znil.net

- mail.znil.net

- webmail.znil.net

aber auch

- links.de

- rechts.com

wäre möglich.

Zunächst sichtbar ist der erste DNS-Name - in den Details des Zertifikat sieht man dann die weiteren gültigen Namen. (Kommt weiter unten auch noch)

Damit können alle halbwegs aktuellen Browser umgehen - nur sehr alte kennen das noch nicht.

Zertifikat anfordern

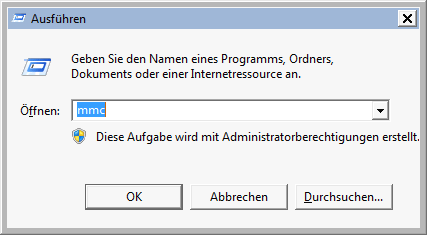

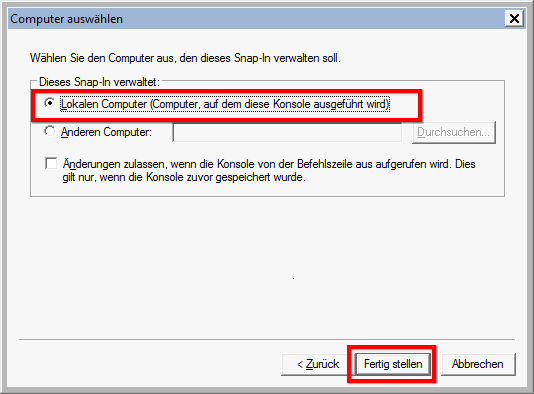

Management Controll starten, z.B. über Start -> Ausführen oder [WIN] + R und dann mmc eingeben.

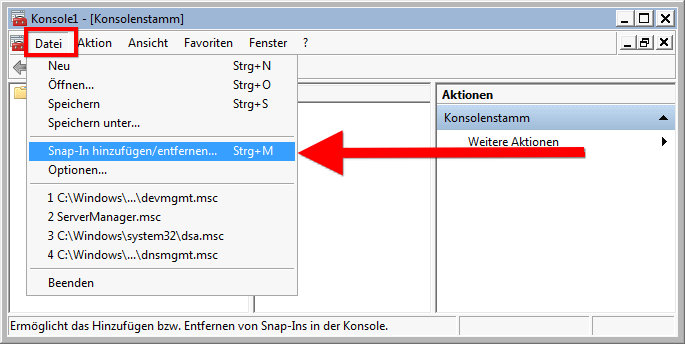

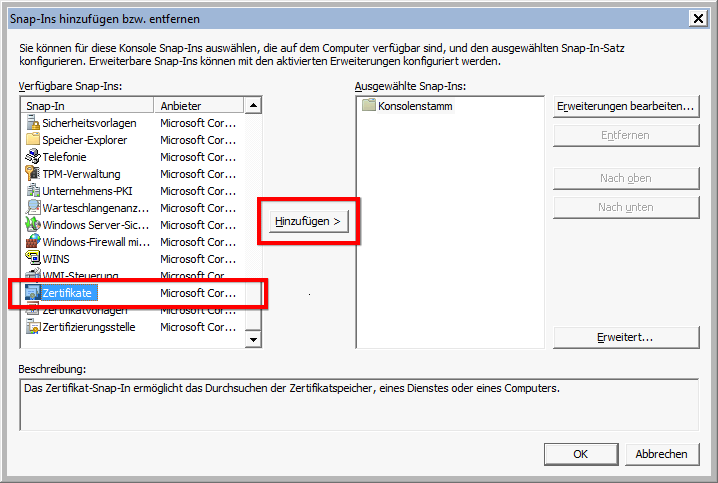

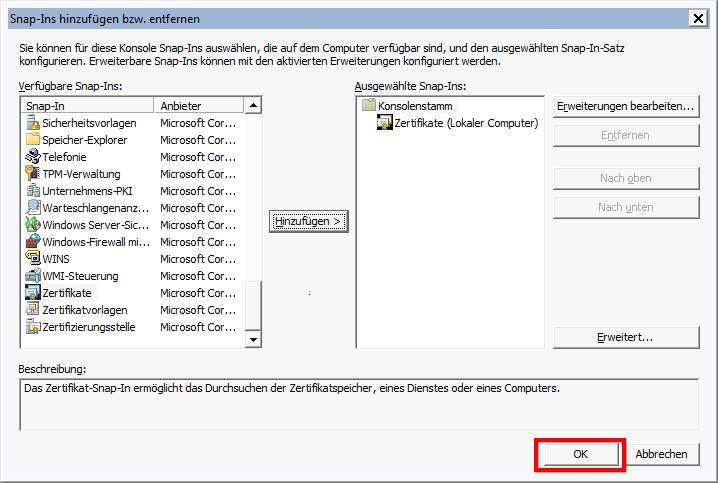

Nun das Snap-In hinzufügen:

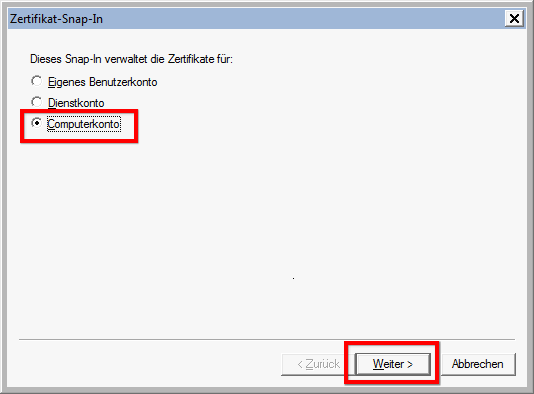

Wichtig: Es muss für das Computerkonto sein! (Wir wollen ja ein Webbrowser-Zertifikat)

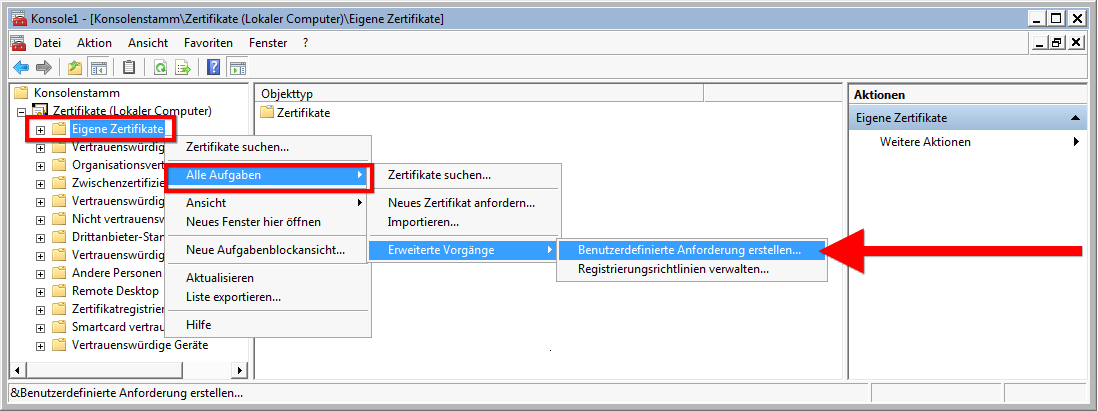

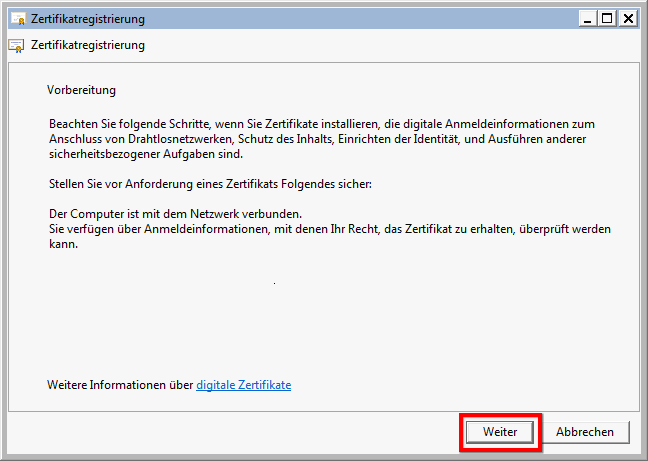

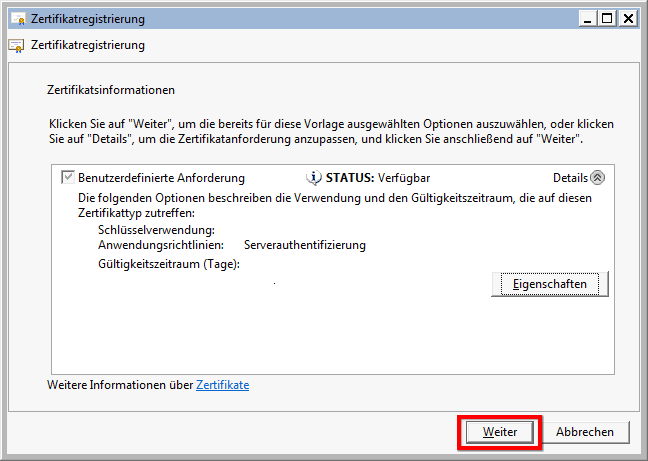

Jetzt kommt die eigentliche Anforderung:

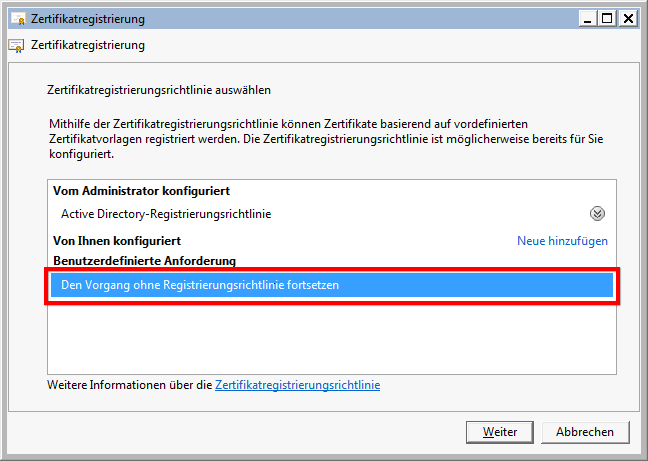

Je nachdem was Ihr schon auf euren System habt können hier auch mehr Optionen stehen - nehmt den markierten Eintrag

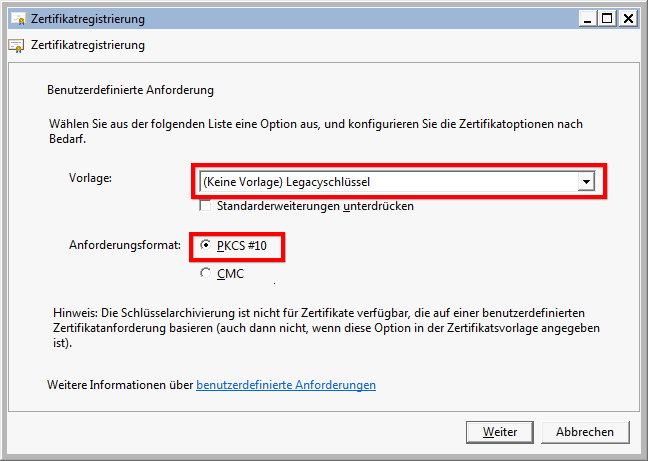

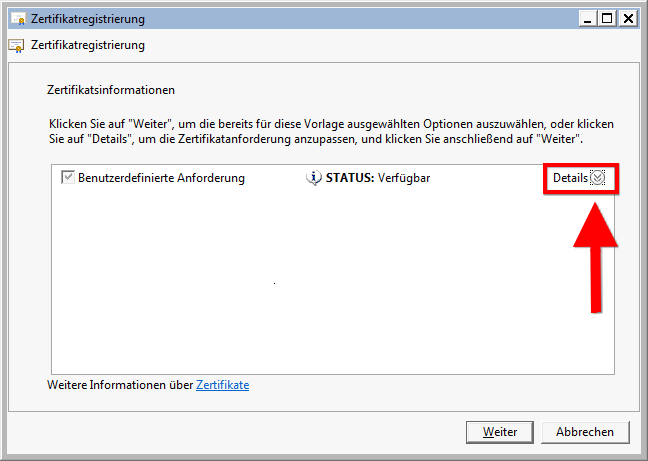

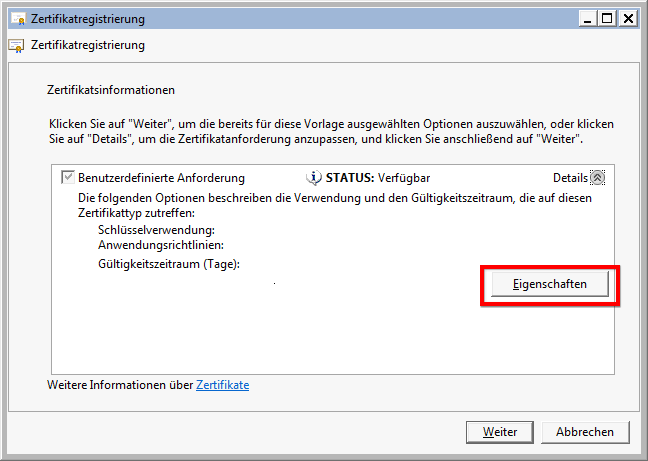

Nicht gleich zu erkennen - aber man kann diese kleinen weißen Kreise mit dem Doppelpfeil anklicken:

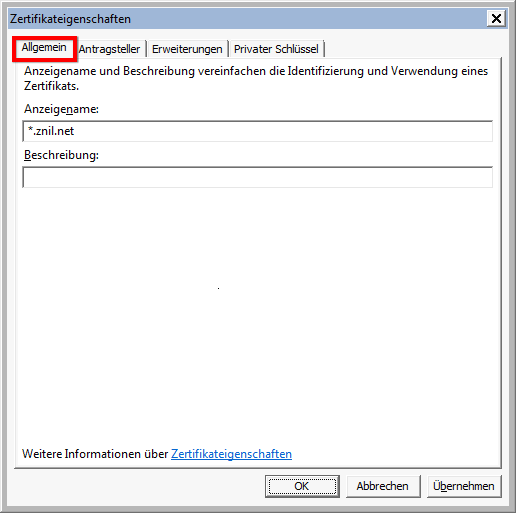

Der Anzeigename wird an anderer Stelle im Internet als *. empfohlen für den Namen der Hauptdomäne. Das bedeutet aber nicht das es ein Wildcard-Zertifikat wird - das müssten wir an anderer Stelle eintragen.

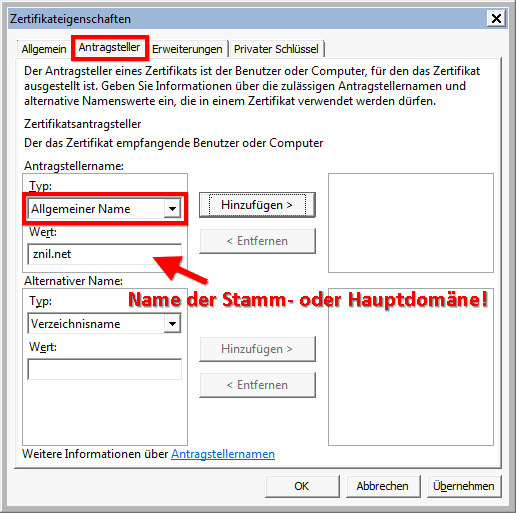

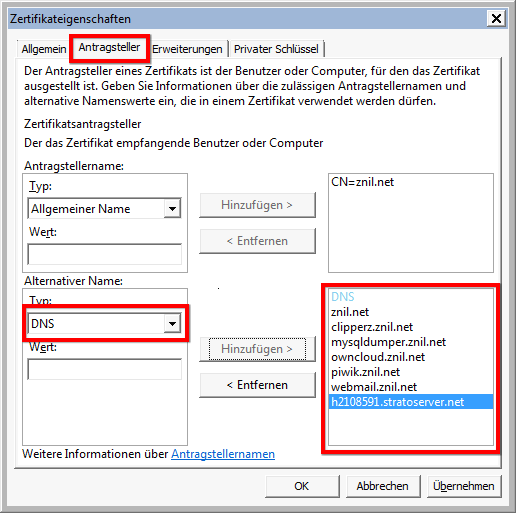

Der Allgemeine Name ist der erste Namen in der Liste - es sollte der Name der Hauptdomäne sein. Dieser Name wird also mit auf die Lister der gültigen Domänennamen gesetzt! Bitte beachten falls Ihr ein gekauftes Zertifikat einsetzt - da ist ja in der Regel die Anzahl der DNS Namen begrenzt (5 oder 10 z.B.)

Danach fügen wir unten bei den Alternativen Namen alle anderen DNS-Namen hinzu:

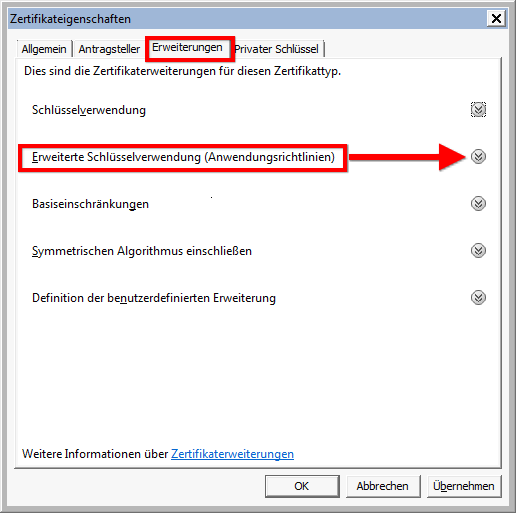

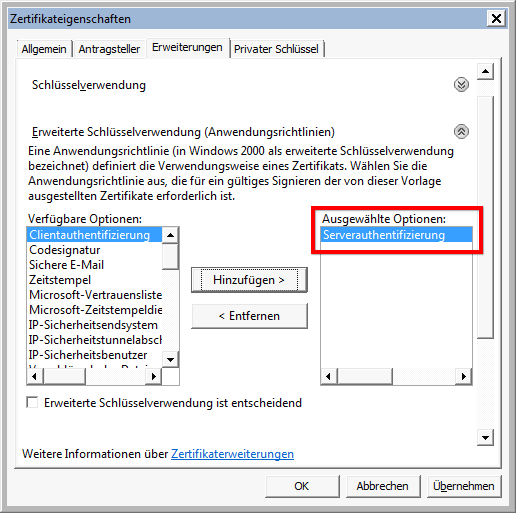

Weiter geht es auf dem Karteireiter Erweiterungen:

Die Serverauthentifizierung muss es sein - es ist ja für einen Webserver

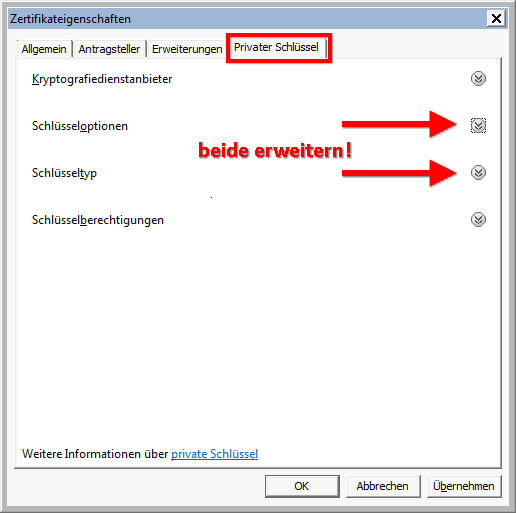

Weiter geht es auf dem Reiter Privater Schlüssel, hier müssen wir gleich 2.Punkte erweitern:

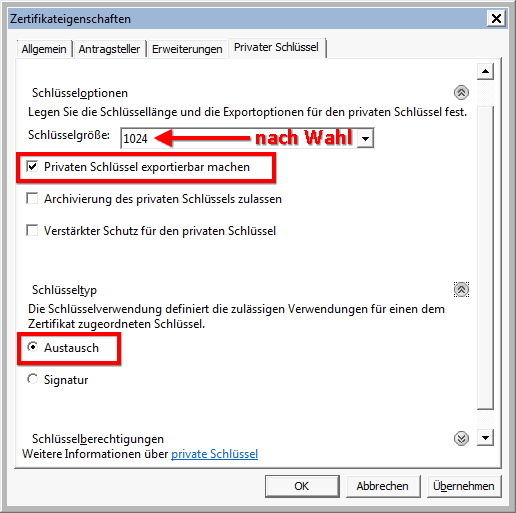

Ich würde unbedingt den privaten Schlüssel exportierbar machen - damit könnt Ihr das Zertifikat auch auf andere Server oder sogar auf Linux Server verschieben - sprich man hat eine Menge mehr Möglichkeiten:

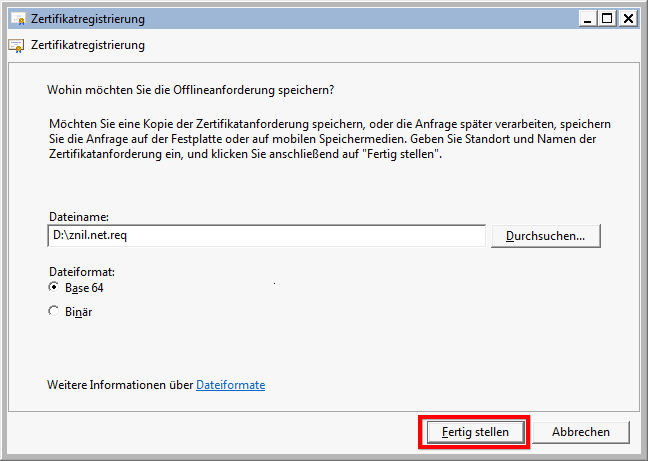

Als Dateiendung könnt Ihr auch .txt nehmen - ich nehme hier wie viele andere .req für Request:

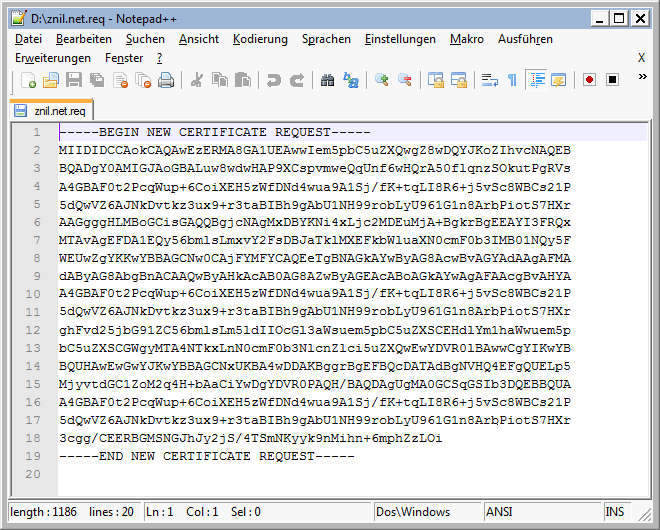

Wenn man diese Datei mit einem Text-Editor öffnet sieht diese z.B. so aus. Je nach dem wie eure Zertifizierungsstelle bzw. der Anbieter der SSL Zertifikate vorsieht müsst Ihr eine Datei einreichen oder den Text in ein Web-Formular kopieren.

Zertifikatsanforderung bei einem Actice Directory-Zertifikatsdienst einreichen und genehmigen

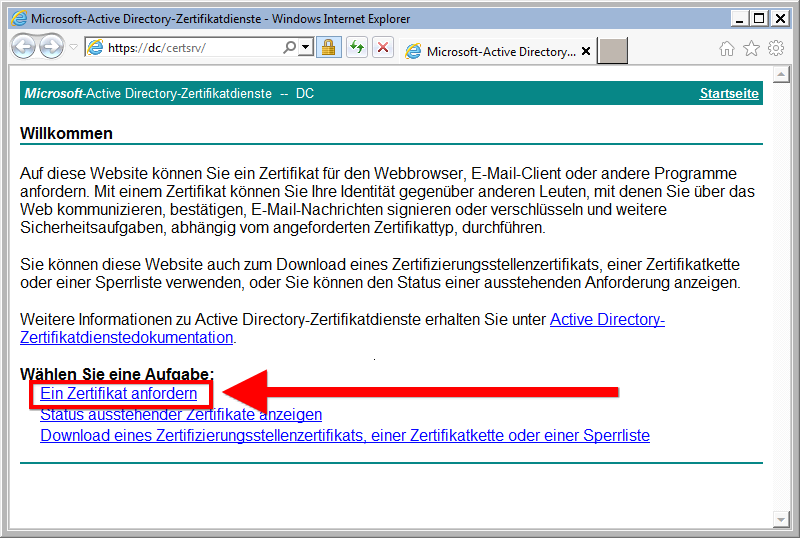

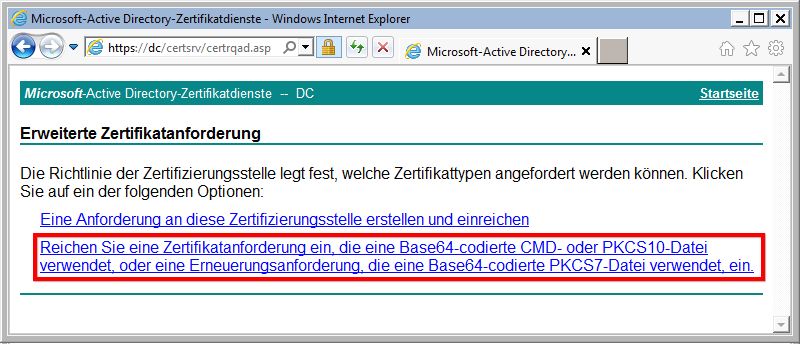

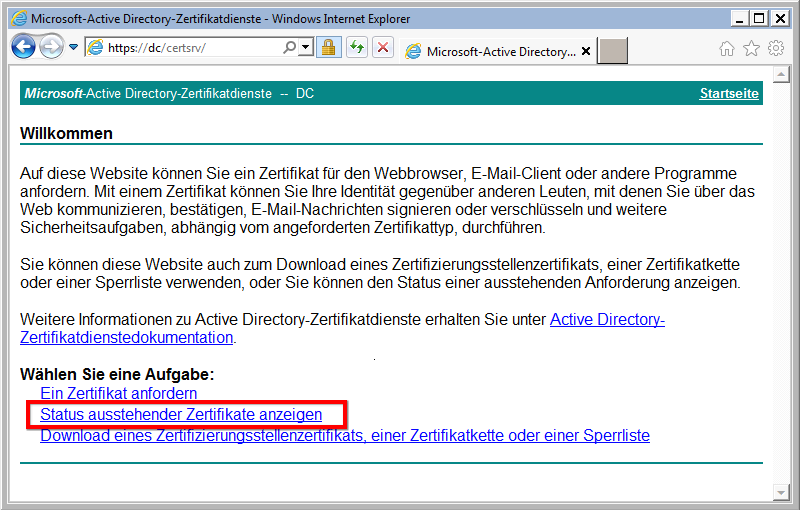

Im einem Webbrowser (nehmt doch ausnahmsweise den Internet Explorer, bei Problemen lokal auf dem Server auf der Zertifikatsdienst installiert ist. Der Link ist

https://[Servername]/certsrv/

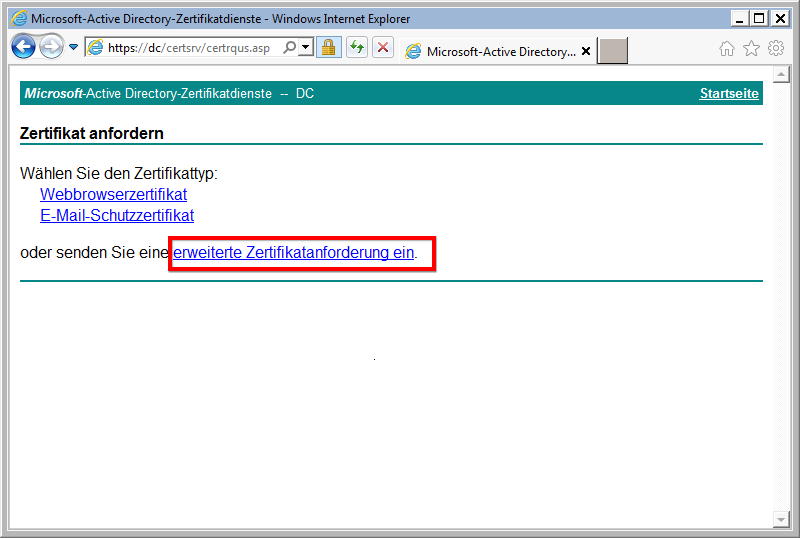

Dort folgt Ihr den Links wie folgt:

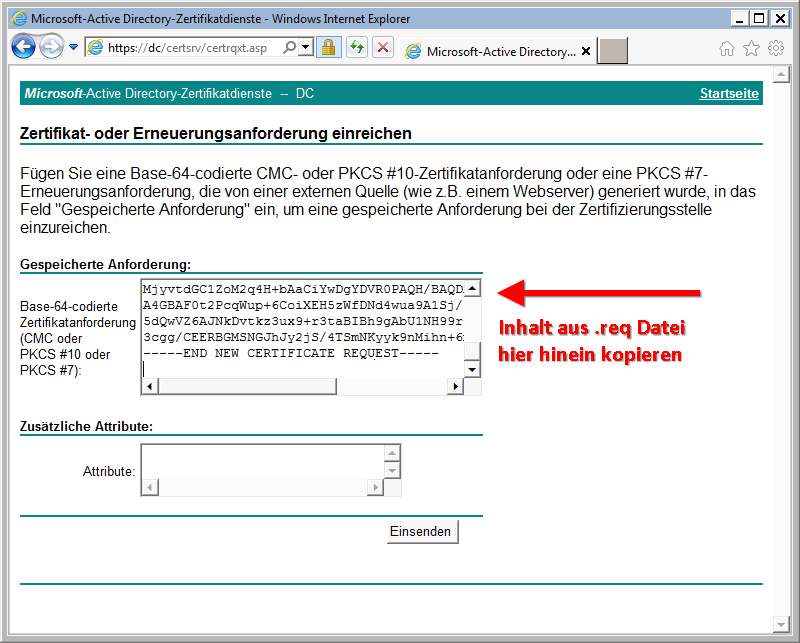

Hier müsst Ihr nun den Text aus der zuvor erzeugten Datei hineinkopieren:

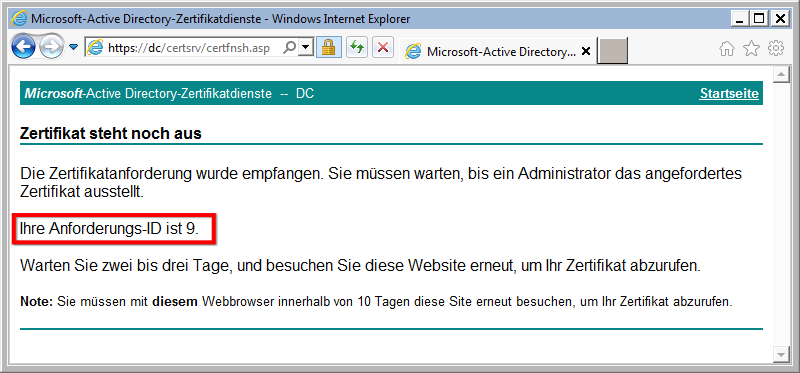

Er hat die Anfrage angenommen - je nachdem wie euerer Zertifikatsdienst konfiguriert ist kann es sein das diese auch sofort genehmigt und euch zum Download zur Verfügung stellt.

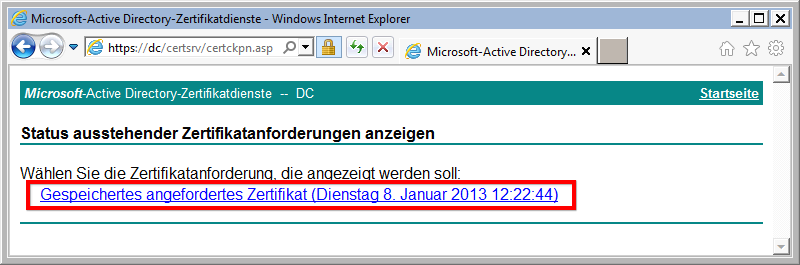

Hier sehen wir das die Anforderungsnummer 9 ist:

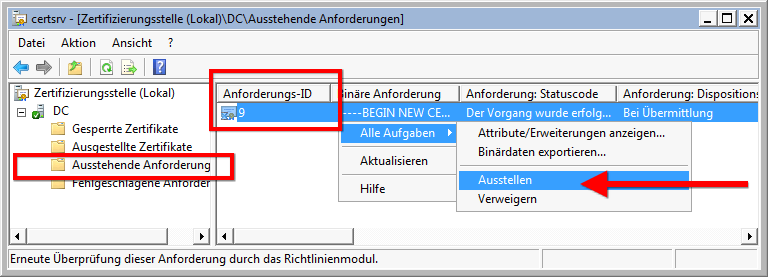

Lokal auf dem Server auf der Zertifizierungsdienst installiert ist findet Ihr die Verwaltungskonsole unter

Start -> Verwaltung -> Zertifizierungsstelle

Wir sehen unsere Anforderung, hier 9, und können diese per Rechtsklick genehmigen.

Wieder Zurück auf die Start-Webseite und den Status abfragen:

Treffer - weiter geht es:

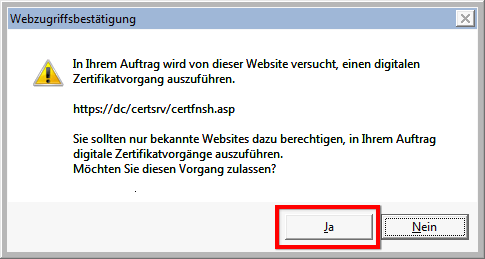

Je nach Konfiguration gibt es diese Warnung - JA!

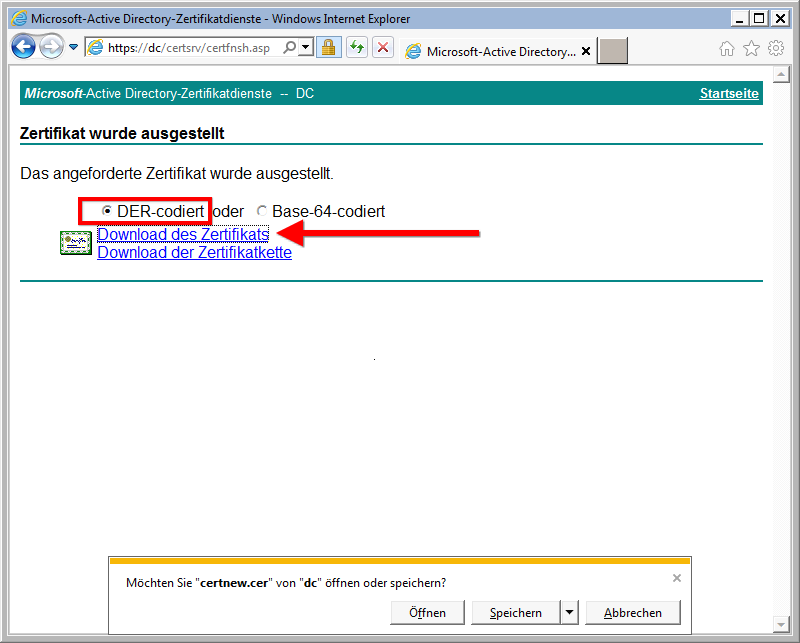

Nein, ich kann nicht sagen welches Format besser geeignet ist - für die weiteren Schritte kommen wir aber prima mit DER-codiert klar:

Die Anforderung speichern wir nun an einem Ort unserer Wahl.

Wenn Ihr das Zertifikat bei einem Anbieter von SSL Zertifikaten einreicht läuft es im Prinzip genauso - Ihr sollten an dieser Stelle eine entsprechende Datei in Händen halten (sinngemäß)

Genehmigte Zertifikatsanforderung importieren

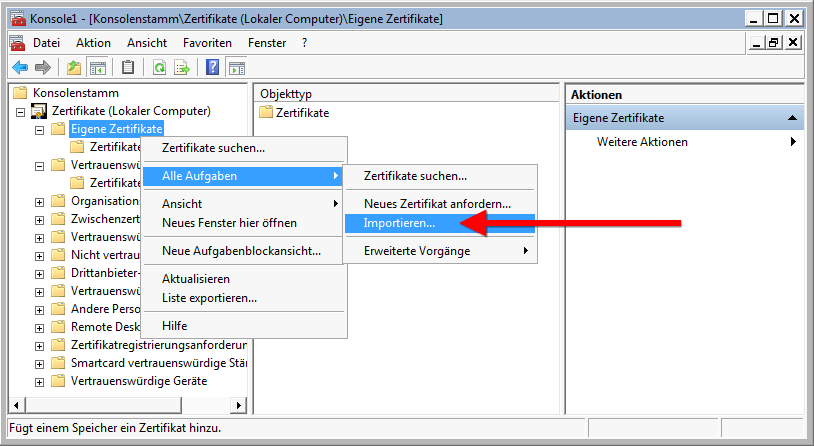

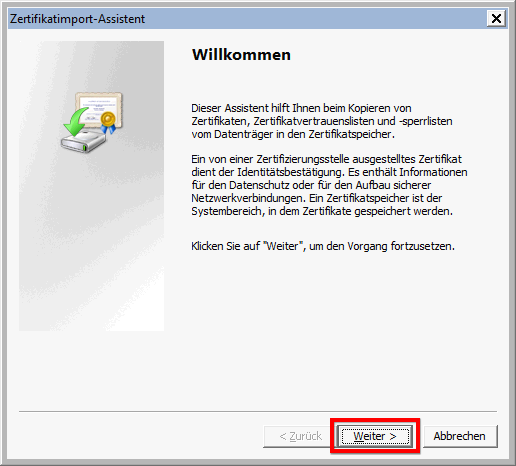

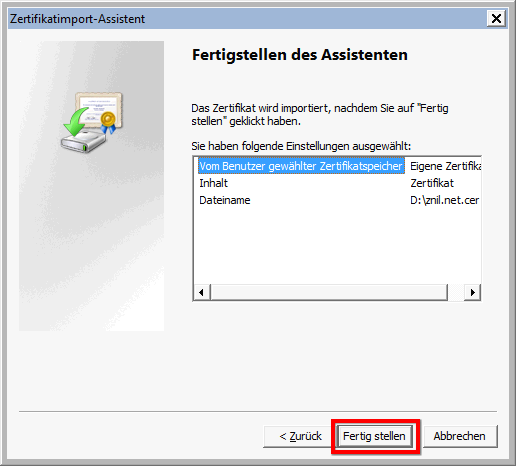

Wir gehen wieder in das Management Control (siehe ersten Abschnitt von der Anforderung) und wählen diesmal den Importieren-Vorgang:

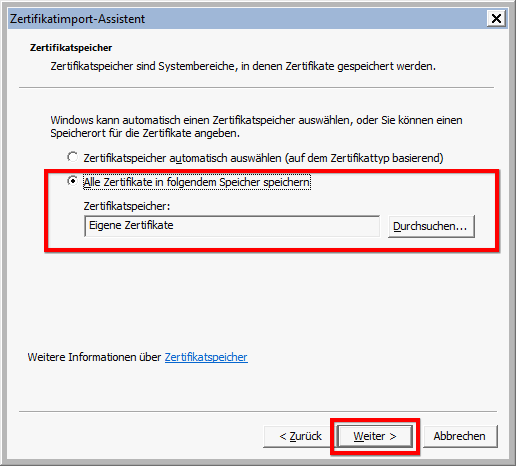

Ja, "Eigene Zertifikate" ist richtig - es sind hier die Eigenen des Servers auf dem wir sind (Zur Erinnerung: Wir hatten ja Computerkonto bei der Einrichtung des MMC ausgewählt)

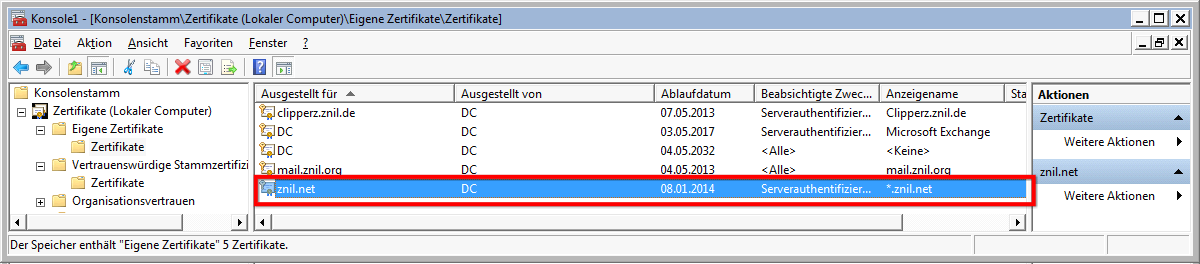

Und da ist es - nun kann es z.B. im IIS für Webseiten genutzt werden.

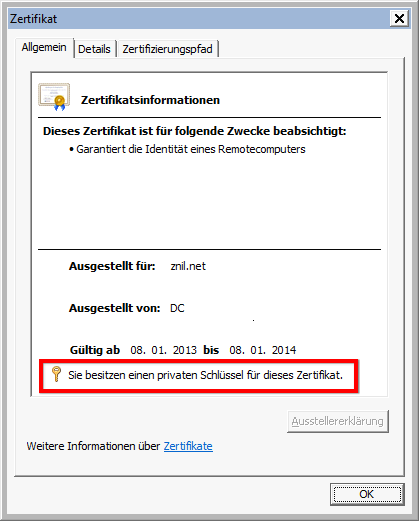

Wenn wir die Details aufrufen sehen wir zum einen das wir einen privaten Schlüssel besitzen (also der Computer):

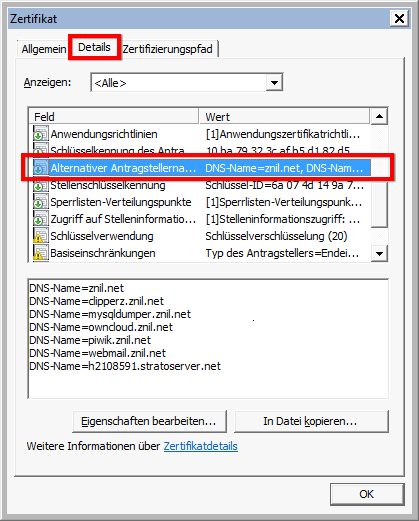

Zum anderen sehen wir die weiteren DNS-Namen für die dieses Zertifikat gültig ist:

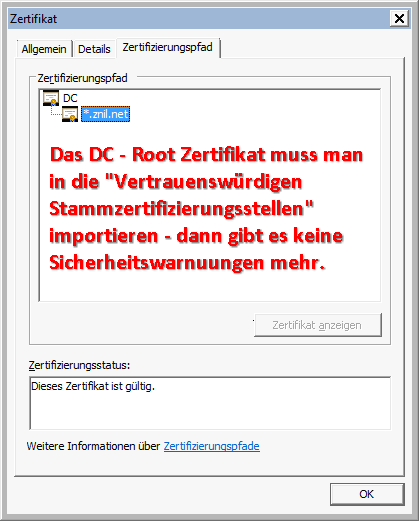

Wenn wir mit selbst signierten Zertifikaten arbeiten (also eigene Zertifizierungsstelle) müssen wir den Rechner dann nur das obere Zertifikat importieren (hier DC) - das ist auch länger gültig. Das lässt sich natürlich auch per GPO verteilen.

--Bernhard Linz 16:36, 10. Jan. 2013 (CET)